por Luís Fernando da Silva Bittencourt

Bem, não é porque estamos no carnaval que não vamos continuar falando sobre tecnologia. Pensando em algo prático, eficiente e necessário, lembrei-me deste pequeno protocolo que muita gente fala e utiliza mas sem saber ao certo o que é e para que serve, pois bem, assim preparei o presente artigo, espero que aproveitem:

Vamos tratar agora de uma das principais armas disponíveis na arquitetura TCP/IP. Estou fazendo referência a este protocolo como sendo uma arma, pois é a analogia que melhor descreve sua funcionalidade.

O PING é utilizado para testar a conectividade entre equipamentos de rede, permitindo realizar testes de conexão medindo o tempo de latência entre as máquinas, ou seja, se os equipamentos estão funcionando a contento.

O seu funcionamento é bastante simplificado, consistindo no envio de pacotes (datagramas) através da rede e ficando na escuta pelas respostas do host questionado.

Esta ferramenta foi desenvolvida por Mike Muuss, que deu este nome em virtude de lembrar o som emitido por um sonar. Mais tarde, Deve Mills arrumou um significado para a sigla: “Packet Internet Grouper”, podendo ser traduzido como “Procurador de Pacotes da Internet”.

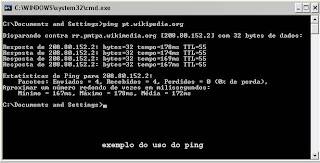

Como se pode ver, sua utilidade é muito abrangente, sendo bastante usado por hackers para obter informações de servidores de rede ou computadores conectados na internet. Se requisitarmos um endereço de algum site, como por exemplo: ping www.pop.com.br, uma das primeiras informações será “Disparado contra www.pop.com.br [200.175.8.151] com 32 bytes de dados”, significando “www.pop.com.br” o nome pelo qual o site responde, no caso de nosso exemplo foi o mesmo questionado, mas essa não é a regra, pois, principalmente em sites de maior porte, o domínio pelo qual o site é conhecido pode ser desviado para outras máquinas preparadas para dar suporte ao grande número de requisições; a segunda parte da informação “[200.175.8.151]” é o endereço IP do site, assim para se descobrir determinado endereço IP é só “pingar” o nome do site que imediatamente obteremos seu IP, como acontece com o nome do host, um mesmo site pode possuir mais de um endereçamento IP, fazendo que seja retornado o primeiro que estiver disponível no momento da requisição ping; a terceira parte da informação “com 32 bytes de dados”, representa o tamanho dos pacotes enviados. O tamanho destes pacotes pode variar, indo até o tamanho máximo de 65535 bytes, sendo que se não for definido um tamanho específico será utilizado por padrão o de 32 bytes, caso de nosso exemplo.

Para ser executado se deve digitar no prompt de comando ping + endereço_IP ou nome do host, seguido de parâmetros a serem seguidos. Os principais parâmetros aceitos são os especificados na tabela a seguir (para visualizar os parâmetros clique sobre a imagem):

O processo pelo qual ocorre a transmissão do ping ocorre graças a outro protocolo chamado de ICMP, ou Internet Control Message Protocol, sendo este um protocolo de controle das transmissões pela rede, enviando mensagens de erro para o transmissor quando algum pacote sofre problemas durante sua transmissão.

Espero ter agradado e não deixem de comentar!

Comentários