Pesquisar este blog

Se navegar é preciso, porque não com segurança! Siga @evidenciasdigitais e @luis_bittencourt no instagram.

Destaques

- Gerar link

- Outros aplicativos

Notícia:Falha de segurança crítica no Twitter!

Notícia publicada no blog TECNOBLOG NEWS,

Notícia publicada no blog TECNOBLOG NEWS,por Rafael Silva em 26-08-2009.

O especialista britânico em SEO David Naylor, enviou ontem uma dica ao blog Mashable detalhando uma possível falha de segurança no Twitter. Ben Parr, um dos editores do site, pediu uma prova e logo recebeu. Ao acessar o perfil @apifail criado por David, ele recebeu uma janela de aviso com a mensagem “Você deveria agradecer por eu não ter roubado seu cookie de login”.

Segundo o especialista em seu blog, a falha de segurança está no campo da API que permite que programadores insiram a URL do aplicativo ou site. Esse é o campo que identifica de onde o update dos usuários do serviço foi feito, como por exemplo “from Twhril” ou “from Twittie”. David diz que o Twitter não verifica o que é inserido no campo e por isso ele poderia apontar para um script malicioso qualquer que, por exemplo, roubasse as informações da conta do usuário.

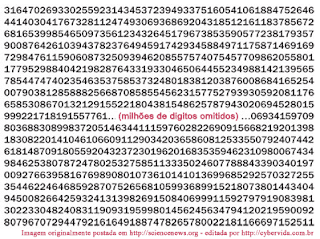

Depois da divulgação da falha, John Adams, da equipe de operações do Twitter, publicou um comentário no blog de David avisando que já havia corrigido o problema. Hoje, no entanto, David criou outro perfil no serviço de microblogging para testar mais uma vez a mesma falha e percebeu que o exploit continua no ar. A imagem abaixo mostra o que acontece ao acessar o perfil @apifail2 e o código-fonte do script usado.

Para acessar a notícia no local de origem, clique aqui.

Pois é....nem tudo são flores, principalmente se tratando de novas tecnologias. Quanto mais rapido é identificado o problema menores serão as dores de cabeça decorrentes.

Bem, até a próxima e não deixem de comentar.

- Gerar link

- Outros aplicativos

Postagens mais visitadas

ARTIGO: VINCULAR FOTOS NO MS ACCESS

- Gerar link

- Outros aplicativos

Notícia: O maior número primo do mundo, 13 milhões de digitos!

- Gerar link

- Outros aplicativos

Comentários