Saiba como funciona a criptografia de dados nos e-mailsNotícia veiculada em 02-02-2009 pelo Portal G1 da Rede Globo

Saiba como funciona a criptografia de dados nos e-mailsNotícia veiculada em 02-02-2009 pelo Portal G1 da Rede GloboEu estava a algum tempo pensando em escrever uma matéria sobre criptografia de dados, principalmente sobre o PGP e estava me faltando oportunidade. No dia de hoje, lendo matérias sobre segurança da informação, principal mote deste blog, me deparei com um artigo excelente de autoria de Altieres Rohr, especialista em segurança da computação, veiculado pelo portal G1. Assim, segue o referido artigo: "Como você pode ter certeza que um e-mail foi enviado pelo suposto remetente? E como “embaralhar” o conteúdo das mensagens enviadas, de tal forma que elas não possam ser lidas no caso de existir um “grampo” na rede? Existe mais de uma maneira de se fazer isso, mas a mais barata, e assunto desta coluna, é o padrão de criptografia PGP -- o mais usado do mundo. O foco, hoje, são noções sobre criptografia pública e privada, aplicadas no PGP e outros sistemas de codificação de dados. Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras.

O PGP (“Pretty Good Privacy” - “Privacidade Muito Boa”, em tradução livre e literal) foi criado por Philip Zimmermann em 1991. Inicialmente distribuído gratuitamente, o programa passou a ser vendido pela PGP Inc, fundada pelo próprio Zimmermann em 1996. A empresa foi adquirida em dezembro de 1997 pela Network Associates (como então se chamava a McAfee) e, quando esta perdeu interesse no produto, uma nova empresa chamada PGP Corporation assumiu o legado. Atualmente, qualquer programa pode implementar a criptografia do PGP. As informações para isso estão no documento

RFC4880, que define o formato OpenPGP. O

GNU Privacy Guard (GPG) é a implementação de software livre mais popular do PGP. Graças à padronização do OpenPGP, os dois aplicativos são compatíveis entre si.

Como funciona o PGP

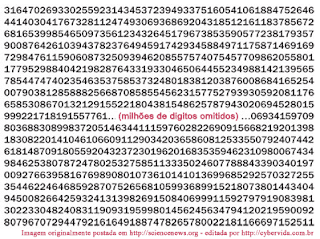

Embora exista uma série de detalhes sobre algoritmos e tecnologias de criptografia, o mais importante para se entender a respeito do PGP é o sistema de chaves públicas e privadas. Cada usuário do PGP tem pelo menos uma chave privada e uma chave pública correspondente -- este é o “par de chaves” ou “keypair”. Essas “chaves” são apenas arquivos de texto contendo o que parecem ser caracteres aleatórios. Aqui você pode

ver um exemplo de chave PGP (abra com o bloco de notas). A chave pública, como o nome sugere, pode ser distribuída livremente. De fato, existem serviços na internet conhecidos como “keyservers” (servidores de chave) que armazenam e indexam esses arquivos para que os usuários consigam encontrá-los com facilidade. Por outro lado, a chave privada precisa ser mantida em absoluto sigilo. Apenas o proprietário, e ninguém mais, deve tê-la armazenada. As duas chaves funcionam sempre em conjunto. Por exemplo, se você quer enviar um e-mail que as pessoas possam verificar que foi enviado por você, a chave privada (que só você tem acesso) será usada para gerar um código chamado de “assinatura”. Esse código é anexado ao e-mail e pode ser verificado usando-se a chave pública. Assim, todos aqueles que têm sua chave pública (e sabem que ela é sua) poderão ter certeza, graças à assinatura, que aquela mensagem realmente partiu de você. Esse processo também garante a integridade do que foi enviado, porque alterações tornarão o código de assinatura inválido. Em outra situação, você pode querer enviar uma mensagem criptografada, ou seja, “embaralhada”, de modo que ninguém possa descobrir o conteúdo da transmissão facilmente, exceto o destinatário. Nesse caso, a chave pública do destinatário é usada para proteger a transmissão, e somente a chave privada dele (que somente ele tem) poderá revelar o que foi criptografado. "

Até a próxima e não deixem de comentar.

Comentários